지난번 분석하던 .NET 악성코드를 이어서 분석해보겠습니다.

샘플 해시(SHA256)는 ed22dd68fd9923411084acc6dc9a2db1673a2aab14842a78329b4f5bb8453215입니다.

○ (stage 3) DotNetZipAdditionalPlatforms 모듈 분석

해당 데이터도 난독화 해제된 데이터로 메모리에 로드해주겠습니다.

- 난독화 해제하여 로드하기

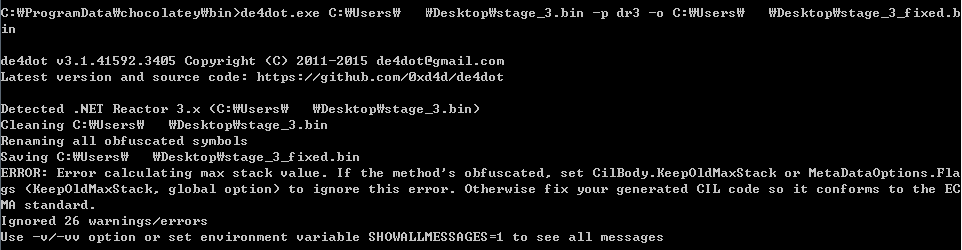

아까처럼 de4dot 난독화 해제해주려고 합니다. 이번에는 난독화 옵션(Deobfuscator option)을 지정해서,

de4dot <target_file> -p dr3 -o <renamed_file>을 사용하였습니다. .NET Reactor 3.x으로 난독화되어 있으니 dr3 옵션으로 지정해주겠습니다.

깔끔하게는 안됐지만 이정도면 쓸만합니다.

아까랑 똑같이 데이터가 저장된 변수 byte_의 memory에 붙여넣고 실행하겠습니다.

모듈 DotNetZipAdditionalPlatforms이 추가적으로 잘 로드된 것은 확인했습니다.

다시 코드로 돌아오니 로드되는 모듈에서 Class12 클래스의 smethod_10 메서드를 사용하려는 것 같습니다.

해당 메서드와 .cctor에 breakpoint를 걸고 실행해보겠습니다.

.cctor()에서 히트되어 멈췄습니다.

해당 클래스를 자세히 분석해보겠습니다.

- DotNetZipAdditionalPlatforms(stage 3) 분석하기: ① .cctor()

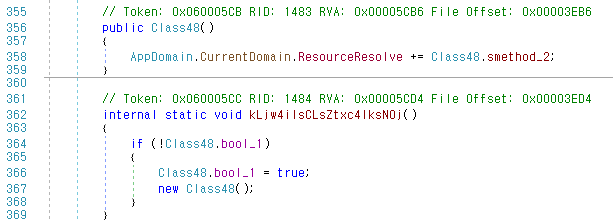

[line 6]

리소스를 리졸빙하기 위해 Class48.smethod_2 메서드를 이벤트 핸들러로 등록합니다.

ResourceResolve 이벤트가 발생할 때마다 Class48.smethod_2 메서드가 호출되는데, smethod_2 메서드는 리소스를 찾을 수 없을 때 해당 리소스를 리졸빙할 방법이 정의된 메서드인 것 같습니다.

- AppDomain.CurrentDomain.ResourceResolve

- 특정 리소스를 동적으로 리졸빙하는데 사용되는 이벤트

- 주로 어셈블리 내 리소스나 외부 리소스가 로드되지 않거나 찾을 수 없을 때 발생

[line 8]

Class44.smethod_11를 호출하여 Class12.string_0 값(deJGfXGlPZoPd)을 가져옵니다.

smethod_11는 AES 복호화 루틴으로 추측됩니다.

[line 72-77]

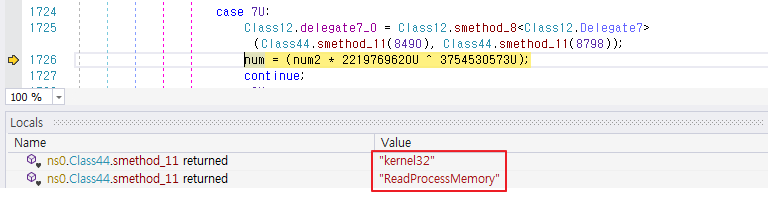

smethod_8과 smethod_11 메서드를 이용해서 복호화된 문자열을 반환합니다.

smethod_8 메서드는 GetDelegateForFunctionPointer()를 통해 네이티브 함수에 대한 포인터를 .NET 코드 내에서 호출할 수 있도록 델리게이트 타입으로 변환합니다.

- 델리게이트(delegate)

- 정의

- 특정 시그니처를 가진 메서드를 가리키는 타입으로 특정 형식의 메서드 참조를 저장할 수 있는 변수

- 언제든지 호출할 수 있는 메서드 또는 메서드 목록에 대한 참조(포인터)를 제공하는 객체(데이터 구조체/클래스)

- 특징

- 메서드의 포인터라고 생각할 수 있습니다.

- 매개변수와 반환값의 시그니처가 일치하는 메서드만 참조할 수 있습니다.

- 델리게이트 타입은 메서드의 주소(함수 포인터와 유사), 해당 파라미터, 반환 타입을 보유하기 때문에 구조체로 해석할 수 있습니다. 그렇기 때문에 몇몇 개의 문자열을 인수로 받고, 다른 문자열을 반환하는 함수에 대한 델리게이트 타입도 만들 수 있씁니다.

- 델리게이트 키워드를 사용하여 델리게이트 타입을 정의하면 델리게이트에 필요한 모든 정보를 공유하는 클래스(데이터 구조체)가 생성됩니다.

- 정의

- GetDelegateForFunctionPointer

- .NET에서 네이티브 코드(ex, C, C++)의 함수 포인터를 델리게이트로 변환하는 메서드

Class12는 많은 델리게이트를 사용하고 있고 모두 네이티브 함수를 반환하고 있습니다.

반환된 API를 보니 code injection에 사용되는 VirtualAllocEx, WriteProcessMemory, SetThreadContext, ResumeThread가 있습니다.

최종적으로 .cctor()는 네이티브 함수에 대한 델리게이트(참조)를 생성하는데 사용되고 있습니다.

델리게이트와 반환된 API를 정리하자면 다음과 같습니다.

- Class12.delegate0_0 → "ResumeThread"

- Class12.delegate1_0 → "Wow64SetThreadContext"

- Class12.delegate2_0 → "SetThreadContext"

- Class12.delegate3_0 → "Wow64GetThreadContext"

- Class12.delegate4_0 → "GetThreadContext"

- Class12.delegate5_0 → "VirtualAllocEx"

- Class12.delegate6_0 → “WriteProcessMemory"

- Class12.delegate7_0 → "ReadProcessMemory"

- Class12.delegate8_0 → "ZwUnmapViewOfSection"

- Class12.delegate9_0 → "CreateProcessA"

.cctor()가 종료되면 smethod_10 메서드가 호출됩니다.

- DotNetZipAdditionalPlatforms(stage 3) 분석하기: ② smethod_10()

smethod_10 메서드에서는 많은 메서드가 호출되고 있습니다.

이 중에서 어떤 메서드가 의미가 있을지 알아내고 싶은데!!

아까 .cctor에서의 델리게이트 정보를 살펴보면 모든 델리게이트가 smethod_9에서 사용되고 있다는 것을 알아냈습니다.

Analyze - Read By - Used By에서 호출 순서를 살펴보니 smethod_10 → smethod_12 → smethod_9 순서로 호출되는 것을 알게 되었습니다.

다음 순서로 smethod_9를 분석해보면 좋을 것 같습니다.

- DotNetZipAdditionalPlatforms(stage 3) 분석하기: ③ smethod_9()

smethod_9로 가서, 사용되는 델리게이트에 breakpoint를 설정하고 디버깅해보겠습니다.

그리고 smethod_9 전 단계로 실행되는 smethod_10에도 breakpoint를 설정하려고 했으나, 너무 길어서 이해하기 힘들 것 같습니다. 그래서 다른 smethod_#들의 역할부터 빠르게 살펴봐야겠습니다.

smethod_# 분석

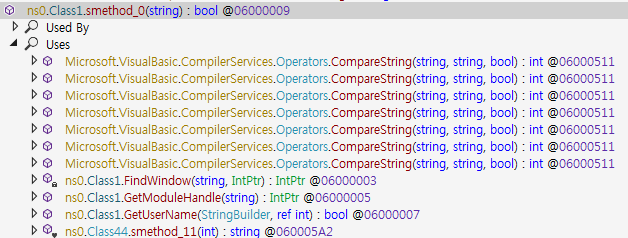

smethod_0

악성코드가 분석 중에 사용되는 도구를 탐지하기 위해 많이 사용하는 FindWindow()가 존재합니다.

smethod_1

smethod_1는 mutex 관련 함수를 호출하여 중복 실행을 탐지합니다.

smethod_2

smethod_2는 smethod_3에서 제공된 스레드를 시작하는 역할의 wrapper입니다.

smethod_3

smethod_3은 프로세스나 스레드를 관리하기 위한 함수들을 호출하고 있습니다.

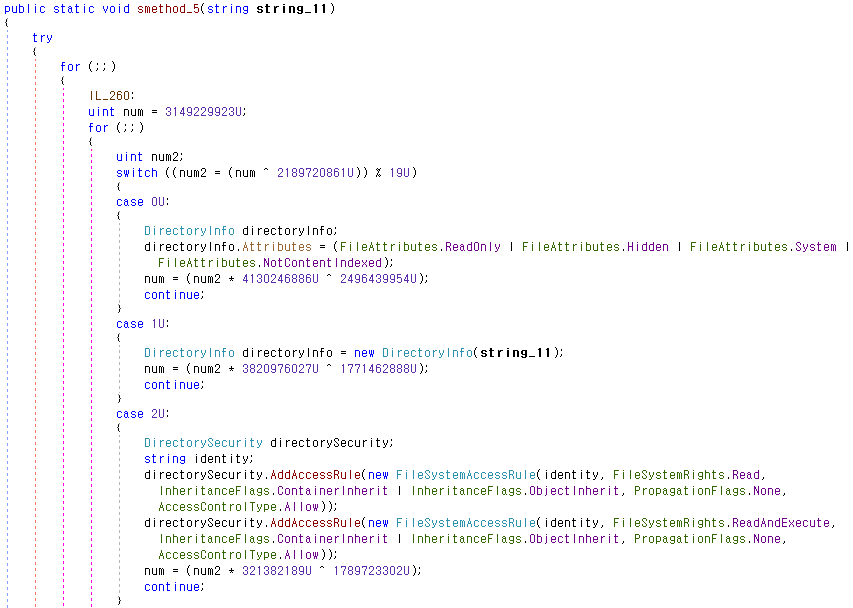

smethod_4, smethod_5

smethod_4와 smethod_5에서는 DirectorySecurity, SetAccessControl, SetAccessRuleProtection, FileSystemAccessRule, AddAccessRule API가 사용되는 것을 볼 수 있습니다. 이 API들은 Windows 파일 시스템에서 파일이나 디렉터리에 대한 접근 권한을 관리하기 위해 사용하며, ACL(Access Contorl List)를 관리하기 위한 것입니다.

- DirectorySecurity: ACL를 관리하는데 사용됩니다. 디렉터리의 보안 정보에 접근하고 수정하는 기능을 제공합니다.

- SetAccessControl: 파일이나 디렉터리의 ACL을 설정하는데 사용됩니다.

- SetAccessRuleProtection: 특정 파일이나 디렉터리에 대한 상속을 제어하는데 사용됩니다. ACL 상속 여부를 설정할 수 있습니다.

- FileSystemAccessRule: 특정 파일 또는 디렉터리에 대한 접근 권한을 정의합니다.

- AddAccessRule: 새로운 접근 규칙을 추가하는데 사용됩니다.

smethod_6

smethod_6는 여러 API를 호출하여 프로세스를 실행/관리하거나, 파일을 처리하는 것 같은 작업을 하고 있습니다.

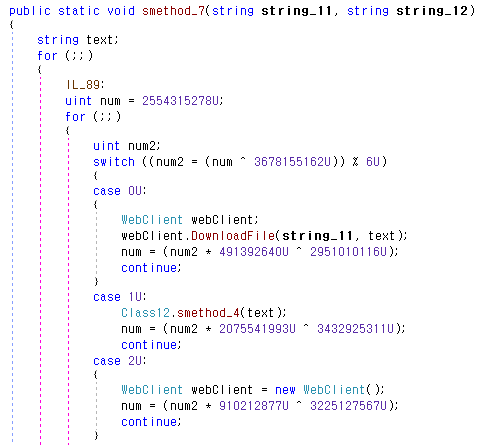

smethod_7

smethod_7에는 인터넷에서 다운로드 하는 과정이 있습니다.

smethod_8

smethod_8은 .cctor()에 의해 호출됩니다. 그리고 LoadLibraryA와 GetProcAddress를 사용합니다. 이는 델리게이트를 통해 사용될 네이티브 API 주소를 찾는 것 같습니다.

smethod_9

smethod_9는 Invoke 함수를 호출합니다. 이미 언급된 네이티브 API들을 델리게이트를 사용하여 호출하고 있습니다.

smethod_11

smethod_11은 여러 API를 호출하지만 Assembly.Load()가 가장 눈여겨 볼 대상입니다. 해당 줄에 breakpoint를 설정하고 진행해보면 좋을 것 같습니다. 이 새로운 모듈이 다음 단계이거나 지원 모듈(리소스)일 수도 있기 때문입니다.

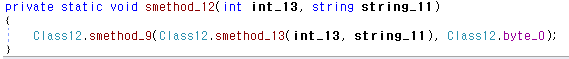

smethod_12, smethod_13

smethod_12는 smethod_13의 프록시 메서드입니다.

smethod_13은 GetEntryAssembly, get_Location, GetTypeFromHandle, InvokeMember 메서드를 호출하고 있는 것으로 보아 메서드 호출과 관련된 작업을 합니다.

글이 길어져서 다음 포스팅에서 이어서 분석해보겠습니다.

Ref. "Malware Analysis Series(MAS) – Article 4", Alexandre Borges

'Malware > malware analysis' 카테고리의 다른 글

| [BumbleBee 분석 (1)] ASLR 비활성화 및 언패킹(Unpacking) (0) | 2025.04.14 |

|---|---|

| [Agent Tesla 분석 (3)] .NET 문자열 복호화 및 최종 페이로드 분석 (1) | 2025.04.13 |

| [Agent Tesla 분석 (1)] .NET 분석, 난독화 해제하기(Deobfucator) (0) | 2025.03.14 |

| [Emotet 분석 (3)] 해시 리졸빙 및 C2 정보 복호화 (0) | 2025.02.27 |

| [Emotet 분석 (2)] 난독화된 바이너리의 특징과 .text 섹션 데이터 복호화 (0) | 2025.02.26 |